Com o sucesso do livro Código DaVinci e agora o filme, os artefatos estranhos da estória, contendo mensagens ocultas têm chamado a atenção de muitas pessoas.A criptografia e a estenografia, amplamente abordadas por Dan Brown em sua obra escondem muitos mistérios que o leitor poderá entender através do que explicamos nesse artigo.

Esteganografia consiste na arte ou ciência de se escrever mensagens ocultas de tal forma que ninguém saiba que essa mensagem exista. É diferente da criptografia em que a mensagem tem sua existência conhecida, mas não se sabe como decifrá-la.

Um texto embaralhado, como o produzido pela famosa máquina Enigma, é um texto criptografado. No entanto, um microponto numa mensagem que ninguém sabe que existe é uma mensagem esteganografada.

Um texto "escrito ao contrário" como Leonardo da Vinci costumava fazer, de modo a só poder ser lido com a ajuda de um espelho é um exemplo de criptografia.

A palavra "esteganografia" é atribuida a Johannes Trithemius grafada como título "steganographia", um livro em que o autor tratava destas técnicas como "magia negra" .

O leitor não deve confundir esteganografia com estenografia, que é a técnica de se escrever de forma abreviada rápida, muito usada pelas secretárias (não eletrônicas) que antes do advento do gravador tinham de anotar tudo que se passava numa reunião ou mesmo as cartas ditadas pelos chefes.

Para se obter um texto esteganográfico é comum que em primeiro lugar ele seja encriptado, ou seja, passe por algum tipo de processamento que o torne ilegível. Depois, o mesmo texto é modificado de alguma maneira que sua presença não possa ser detectada, obtendo-se assim um estegotexto.

Um exemplo interessante de esteganografia pode ser dado já nos tempos dos gregos antigos. Naquela época tábuas com textos secretos eram cobertas de cera de modo que a mensagem ficava escondida. Bastava derreter ou remover a cera para que ela pudesse ser lida.

Um outro exemplo é dado por Heródoto. Diante da invasão dos Persas, precisando alertar um general sobre isso, mas de forma secreta. O rei mandou raspar a cabeça de um escravo, onde escreveu a mensagem.

Depois que o cabelo cresceu, mandou o escravo procurar o general com a ordem simples de raspar a cabeça. Se caísse em mãos inimigas o escravo não saberia dizer o conteúdo da mensagem (pois não pode ler o que estava em sua cabeça) e os inimigos certamente não pensariam em procurar lá a mensagem.

Evidentemente, em nossos dias, em que as mensagens precisam ser enviada rapidamente, essa técnica não funcionaria. Mas, em nossos dias existem variações muito interessantes para a tecnologia usada na esteganografia que podem estar neste momento sendo usadas.

Um exemplo moderno, pode ser dado nos próprios arquivos que circulam pela Internet e que podem esconder mensagens secretas de uma forma extremamente interessante.

Esteganografia Digital

Informações comuns enviadas na forma digital apresentam uma característica que facilmente permite que elas sejam usadas para codificar mensagens codificadas na forma oculta.

Partindo do fato de que as imagens digitais são formadas por conjuntos de bits que representam a porcentagem com que cada cor está presente, podemos usar isso de uma forma muito interessante, conforme encontramos em documentação na Internet.

Uma imagem em bitmap, por exemplo, usa 24 bits para 8 bits para representar a cor de cada pixel. Com 8 bits temos 256 níveis de cores primárias, o que é mais do que suficiente para podermos combinar esses níveis, obtendo milhões de combinações para as cores finais.

Se reduzirmos essa quantidade pela metade, nossa visão provavelmente não vai notar muita diferença. Isso significa que podemos usar, por exemplo, os 2 últimos bits da proporção em que cada cor entra em cada ponto de uma imagem em bitmap, para embutir uma mensagem ou uma imagem secreta.

Com dois bits de cada ponto de cor, temos 6 bits o que é mais do que suficiente para embutir numa imagem caracteres e números, além de sinais gráficos.

Para que o leitor tenha uma idéia do potencial em que isso ocorre, encontramos na Wikipedia um interessante exemplo de estenografia feita com uma imagem em bitmap, usando 2 bits de cada componente de cor.

A imagem original enviada é a mostrada na figura 1.

Removendo-se os dois últimos bits de cada componente de cor do arquivo bitmap dessa imagem, obtém-se uma imagem praticamente negra.

No entanto, aumentando o brilho dessa imagem em 85 vezes, obtendo-se a imagem mostrada na figura 2.

Quanto maior for a quantidade de bits usada na transmissão de uma imagem, mais fácil é esconder uma mensagem ou uma segunda imagem, sem que isso seja percebido e com a possibilidade de se obter maior capacidade de ocultação para a mensagem secreta.

Por esse motivo, as imagens digitais disponíveis na Internet, são um "prato cheio" para os mal intencionados que desejam enviar mensagens secretas de maneira praticamente indetectável.

Especula-se que o próprio Bin Laden tenha usado esse recurso para enviar ordens aos seus subordinados, de uma maneira simples, se bem que isso não tenha sido provado. Bastava aplicar uma técnica de extração simples da imagem disponível, para revelar imediatamente a mensagem ou imagem esteganografada!

O mais grave dessa técnica é que a introdução da informação secreta numa imagem comum torna-a praticamente indetectável. Não há praticamente nenhuma alteração visível na imagem enviada que possa levar um eventual interceptador a desconfiar de alguma coisa, conforme vimos nas imagens dadas como exemplo.

Na própria transmissão de imagens digitais com compressão JPEG ou MPEG pode-se ter a inclusão de mensagens secretas esteganografadas com facilidade.

Na transmissão de imagens na forma comprimida é comum a introdução de ruído em substituição a certa redundância (abordamos esse assunto em série de artigos que escrevemos sobre TV Digital).

Esse ruído, no caso da TV digital e de imagens comprimidas (que podem ser enviadas para celulares) consiste em um conjunto de bits aleatórios. No entanto, nada impede que eles sejam substituídos por uma seqüência não aleatória que leve uma mensagem secreta.

Somente o receptor que saiba desse conteúdo pode aplicar o algoritmo que faça a sua extração. Os demais não terão sequer a idéia de que essa mensagem existe! Para eles aqueles bits a mais, se acessados, serão interpretados como ruído.

Outras Técnicas

Existem diversas técnicas interessantes, algumas envolvendo eletrônica, que permitem ocultar uma mensagem em outra, aparentemente inocente ou mesmo em imagens ou objetos. Vamos citar algumas.

* Tinta invisível

Pode-se escrever uma carta inocente a um parente e nas entrelinhas uma mensagem secreta com tinta invisível. Somente quem sabe da existência da segunda mensagem, pode fazer sua revelação.

Se o leitor gosta de experimentar com coisas diferentes, pode escrever sua mensagem secreta com a tinta invisível, para a qual damos a fórmula a seguir (que não é nada secreta).

Dissolva meio-a-meio água e detergente comum, enchendo com a mistura uma caneta-tinteiro comum. Escreva a mensagem de disfarce com uma caneta esferográfica comum e nas entrelinhas a mensagem secreta com a tinta invisível descrita.

Esperando que a tinta "seque" você vai ver que a mensagem secreta desaparece. Para revelar basta molhar a folha de papel ou ainda queimá-la levemente ao calor de uma lâmpada incandescente, conforme mostra a figura 3.

* Micro-pontos

Essa é uma técnica muito usada pelos espiões da era anterior a James Bond (que é de "alta tecnologia"). Os espiões na segunda guerra mundial usaram muito desse recurso.

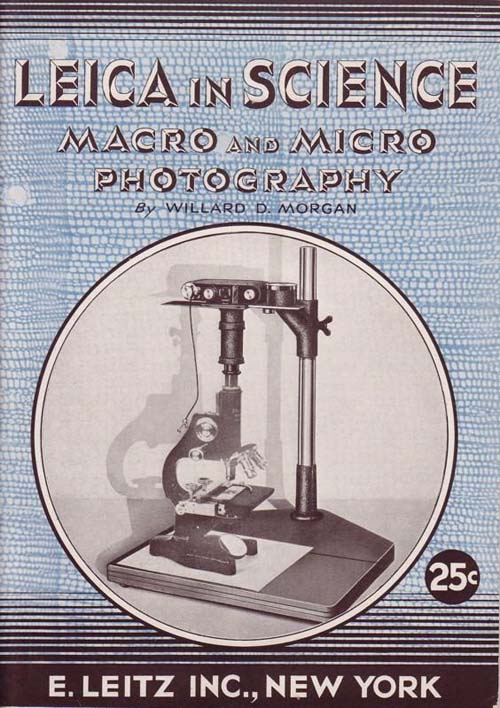

A técnica consiste em se fotografar a mensagem ou plano secreto e depois reduzir a imagem a um microponto usando uma câmara fotográfica especial adaptada a um microscópio invertido, conforme mostra a figura 4 uma capa de revista da Leica (máquinas fotográficas) de 1934.

O microponto pode então ser colocado sob o selo de uma carta comum ou mesmo substituir um pingo no "i" de um determinado texto, já conhecido por quem vai receber a mensagem.

Diversos micropontos numa mensagem permitem enviar longos documentos e planos secretos.

Terrorismo e Contra-Medidas

Especula-se que as ordens dadas por Bin Laden para o ataque de 11 de setembro tenham sido feitas através de imagens esteganografadas colocadas em sites públicos como o eBay. As mensagens estariam "perdidas" nas milhões de imagens que circulam pela internet e somente quem soubesse exatamente onde elas estariam e como extraí-las teria acesso.

Os terroristas do Al-Qaeda também estariam usando mensagens via E-mail com textos ocultos, que facilmente passariam desapercebidos em textos comuns, como as técnicas esteganográficas ensinam.

No entanto, muitas dessas especulações perderam sua força quando o correspondente Jack Kelley, um dos que afirmava a existência dessas técnicas foi pego num grande escândalo em 2004, por forjar histórias fantásticas inventando fontes inexistentes. O próprio New York Times andou publicando em 2001 artigos afirmando que o Al-Qaeda usada técnicas esteganográficas para contatar seus agentes.

Posteriormente, entretanto, foi capturado um manual de treinamento daquela organização e nele não havia nenhuma citação a qualquer técnica esteganográfica (ou ela também estaria esteganografada para ninguém saber...). Segundo manual, os militantes daquela organização ainda se baseavam em técnicas antigas de cifras e códigos para suas mensagens.

De qualquer forma, o fato de sabermos que a tecnologia existe e que é possível esteganografar mensagens disfarçadas em praticamente qualquer coisa nos leva a repensar nossa capacidade de análise.

A análise de mensagens esteganografadas é denominada "esteganoanálise". Uma maneira simples de tentar detectar uma mensagem oculta que esteja disponível na forma de uma imagem na internet ou outro arquivo é comparar o arquivo dela com o arquivo da imagem original, detectando alterações.

É claro que, para isso, devemos ter acesso ao arquivo original. Partindo do fato de que um eventual agente pode usar uma imagem disponível na internet para "embutir" sua mensagem, a descoberta da imagem original pode ser de grande valia para a decodificação da mensagem secreta. Existem até softwares comerciais que fazem isso!

O que pode atrapalhar é que a aplicação de algoritmos de compressão numa imagem, que em alguns casos atuam de maneira aleatória, ou conforme o meio de transmissão, faz com que mesmo imagens que não transportem nada de especial além dela mesma, sejam diferentes nos arquivos, conforme o local em que sejam recebidas.

Conclusão

Unida à criptiografia (arte de cifrar mensagens) a esteganografia consiste numa poderosa ferramenta para os agentes secretos, terroristas e espiões de todos os níveis.

Não sabemos quantas das imagens que "inocentemente" acessamos na Internet, algumas das quais bonitas o suficiente para baixarmos como nosso pano de fundo, não trazem em suas "entrelinhas digitais", informações capazes de abalar o mundo como fórmulas secretas roubadas de laboratórios, receitas de armas químicas, planos de mísseis e até mesmo bombas nucleares.

O leitor já pensou na possibilidade do pano de fundo baixado da Internet que agora decora a tela do seu monitor, não trazer em seu arquivo um terrível segredo capaz de acabar com o mundo!